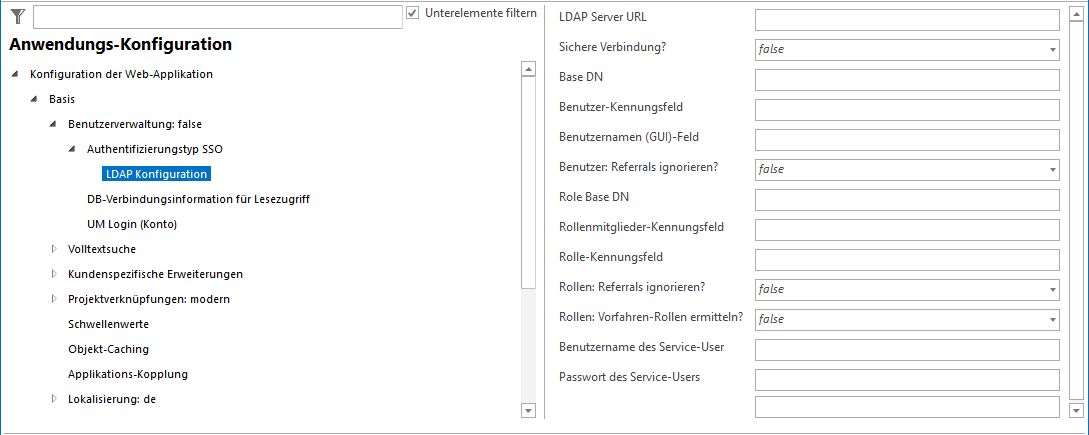

LDAP Konfiguration

Indem Sie das Element LDAP Konfiguration konfigurieren, legen Sie fest, auf welche Weise sich WebOffice 10.9 R5 unter Verwendung des LDAP v3 Protokolls mit dem LDAP-System verbinden wird. Ebenfalls können Sie an dieser Konfiguration eine via SSL/TLS gesicherte LDAPS-Serververbindung angeben.

|

•Bei Verwendung eines LDAPS-Servers muss das entsprechende SSL/TLS-Zertifikat für die WebOffice Anwendung importiert werden. Siehe Kapitel SSL-Zertifikate über SynAdmin importieren für mehr Informationen. •Natürlich ist die Verbindung mit dem LDAP System nur eine lesende. WebOffice 10.9 R5 sucht nach dem Benutzerlogin und verbindet sich mit diesem. |

LDAP bzw. LDAPS Konfiguration

Eigenschaft |

Beschreibung |

||

|---|---|---|---|

LDAP Server URL |

Die bereitzustellende LDAP(S)-Server URL ist abhängig vom LDAP(S) System Provider. Eine LDAP(S)-URL ist einzutragen. Diese setzt sich zusammen aus •dem Domänenname des LDAP(S) Servers und •der TCP/IP Port Nummer.

Beispiele: ldap://ds.example.com:389 ldaps://ds.example.com:636

|

||

Sichere Verbindung? |

Aktiviert gesicherten LDAPS-Datenverkehr über SSL-Zertifikate. |

||

Base DN |

Basisverzeichnis des LDAP-Systems, in dem die Benutzerobjekte enthalten sind.

Dieser LDAP Eintrag wird benötigt, um nach einem sich anmeldenden (und durch das LDAP System zu authentifizierenden) Benutzer zu suchen. Beispiel bei Verwendung eines Standard-OpenLDAP-Systems: dc=guessant, dc=org. |

||

Benutzer-Kennungsfeld |

Der Name des LDAP Attributs, das den eindeutigen Loginnamen des Nutzers enthält. Dieser Login-Name im LDAP muss der gleiche sein, wie der durch den Nutzer im Login-Dialog angegebene, z.B. sAMAcountname für MS Active Directory Server. Werte könnten auch sn oder mail sein. |

||

Benutzernamen(GUI) - Feld |

Sprechender Benutzername. Name des LDAP-Attributes in dem der volle sprechende Benutzername gespeichert wird. z.B. displayName |

||

Benutzer: Referrals ignorieren? |

Wenn mit true konfiguriert, dann ist unter Umständen die LDAP-Suche wesentlich schneller, aber kann nicht vollständig sein. |

||

Role Base DN |

Basisverzeichnis des LDAP-Systems in dem die Rollenobjekte enthalten sind. Dieser Eintrag wird benötigt, um nach den Rollen des sich anmeldenden (und zu authentifizierenden) Benutzers zu suchen. Beispiel bei Verwendung eines Standard-OpenLDAP-Systems: ou=roles, dc=org. |

||

Rollenmitglieder-Kennungsfeld |

Name des LDAP-Attributes, in dem die Namen der Benutzer einer Rolle gespeichert werden. |

||

Rolle-Kennungsfeld |

Name des LDAP-Attributes in dem der Name der Rolle gespeichert wird. |

||

Rollen: Referrals ignorieren? |

Wenn mit true konfiguriert, dann ist unter Umständen die LDAP-Suche wesentlich schneller, aber kann nicht vollständig sein. |

||

Rollen: Vorfahren-Rollen ermitteln? |

Wenn mit true konfiguriert, dann werden auch die Vorfahren-Rollen (Gruppen) rekursiv ermittelt. Das heißt, wenn Gruppe A ein Mitglied der Gruppe B ist, wird auch Gruppe B retourniert.

|

||

Benutzername des Service-User |

Benutzername des Service-Benutzers (der Service-User ist der LDAP-Benutzer, der die Rechte hat, sich mit dem LDAP-System zu verbinden, nach Benutzern zu suchen und die erforderlichen Attribute zu lesen).

|

||

Passwort des Service-User |

Passwort des Service-Benutzers |

LDAP Konfiguration

|

•Um Probleme mit der LDAP Authentifizierung zu lösen, ist das Werkzeug JXplorer sehr hilfreich. Dieses können Sie unter WebOffice10.9R5-DVD\Software\Util\JXplorer\jxplorer-3.3.1.2-windows-installer.exe finden. Bitte benutzen Sie dieses Werkzeug, bevor Sie den WebOffice Support Team kontaktieren. Alternativ dazu können Sie auch ApacheDirectoryStudio verwenden. •Siehe ebenfalls: Wie liest man Attribute aus MS AD aus. •Die Microsoft AD Gruppe Domain Users enthält standardmäßig alle Benutzer, die in der Domäne angelegt werden. Indem man diese Gruppe Domain Users nun als WebOffice usermanagement Gruppe konfiguriert, können somit einfach Einschränkungen/Rechte für alle Microsoft AD Mitglieder auf einmal gesetzt werden. |

Um die Active Directory Gruppen in WebOffice 10.9 R5 nutzen zu können, müssen die Gruppen in der Benutzerverwaltungsdatenbank identisch bezeichnet werden (case sensitive, d.h. auf Groß- und Kleinschreibung ist zu achten). Bei den Gruppen müssen keine Benutzer Mitglied sein. Alle Benutzergruppen des Active Directory können genutzt werden, sogar die Domain Nutzergruppe.

Folgende Schritte sind durchzuführen, um die Gruppennamen herauszufinden, beispielsweise durch Verwendung von JXplorer:

1.Suche nach dem Benutzer mit <User IDField> im Pfad <Role Base DN>

2.Auslesen des DN distinguishedName

3.Suche nach dem DN im Pfad <Role Base DN> im Feld <Role members field>

4.Auslesen der Rolle <Role field>

5.Benutzen Sie diese Rolle für den UM Gruppennamen