NICHT MEHR SUPPORTED AB WO 10.6 R2 SP1 !!!

Mit dem Attribut Truststore kann ein gesicherter LDAP-Datenverkehr über SSL-Zertifikate konfiguriert werden. Für eine solche verschlüsselte Verbindung muss das öffentliche Zertifikat des Servers im Java Truststore (in der aktiven JRE unter C:\Program Files\Java\jdk*\jre\lib\security\cacerts) vorhanden sein. Das Tool KeyStore Explorer (http://www.lazgosoftware.com/kse/index.html) gibt einen Überblick über alle Zertifikate in der Datei cacerts (Standardpasswort für cacerts ist "changeit"). Beachten Sie hierbei die Gültigkeit des Zertifikates.

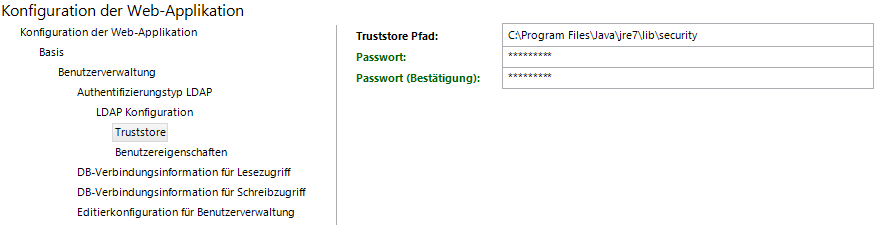

Truststore Konfiguration

Eigenschaft |

Beschreibung |

Truststore Pfad |

Der absolute Pfad zum Truststore, welcher das öffentliche SSL-Zertifikat des LDAP-Servers enthält, zu welchem die Verbindung aufgebaut werden soll. Der Standard Java Truststore heißt "cacerts" und liegt im Installationsverzeichnis der aktiven JRE C:\Program Files\Java\jdk*\jre\lib\security\cacerts. Hinweis: Jede Java JRE hat ihren eigenen Truststore und zusätzlich kann ein Truststore auch irgendwo im System abgelegt werden. Mit dem Programm "Key Store Explorer" kann überprüft werden, ob ein bestimmter Truststore auch wirklich das SSL-Zertifikat des LDAP-Servers enthält. |

Passwort |

Passwort zum Öffnen des Truststore. Das Standard-Passwort für cacerts ist "changeit". |

Passwort (Bestätigung) |

Bestätigung des Passworts |

Truststore Konfiguration

Hinweis: Nach erfolgtem Import des SSL-Zertifikates muss Tomcat neu gestartet werden. Nach erfolgreicher Konfiguration des Truststore sollte im SynAdmin eine erfolgreiche Verbindung zum LDAP-Server, der das SSL-Zertifikat ausliefert, angezeigt werden.

Erfolgreiche LDAP-Anbindung mit SSL

Hinweis: Beachten Sie auch die explizit unterstützten Szenarien mit https.

Hinweis: Siehe Kapitel Hinzufügen eines Zertifikates im Java Truststore für eine Kurzanleitung zum Hinzufügen eines Zertifikates im Java Truststore.