Mit dem Authentifizierungstyp SSO ist es möglich, die Vorteile des 'Single Sign on'-Szenarios von NTLM und die einfache Administration und Wartung der Usermanagement-Datenbank unter Benutzung von LDAP zu verbinden. Um diesen Authentifizierungstyp zu benutzen ist es notwendig, den Apache Tomcat, MS IIS und ISAPI Redirector zu konfigurieren, um die Benutzerauthentifizierung des Betriebssystems innerhalb WebOffice 10.7 SP1 verwenden zu können.

Hinweis: Mit WebOffice 10.7 SP1 werden auch LDAP Ausfall-Server unterstützt. Konfigurieren Sie einfach eine weitere LDAP Konfiguration. Die Applikation wird sich zuerst mit dem Server der oberen Konfiguration verbinden wollen (top-down-Prinzip).

Hinweis: Beachten Sie auch die explizit unterstützten Szenarien mit https.

Hinweis: Der Authentifizierungstyp SSO benutzt nicht das WebOffice Login Dialogfenster zur Authentifizierung. AD-Gruppen werden zur Rechtevergabe im WebOffice UM Repository gepflegt. Eine allgemeine Gegenüberstellung der generellen Authentifizierungsmethoden in WebOffice 10.7 SP1 finden Sie im Kapitel Überblick der Authentifizierungsmethoden der Benutzerverwaltung.

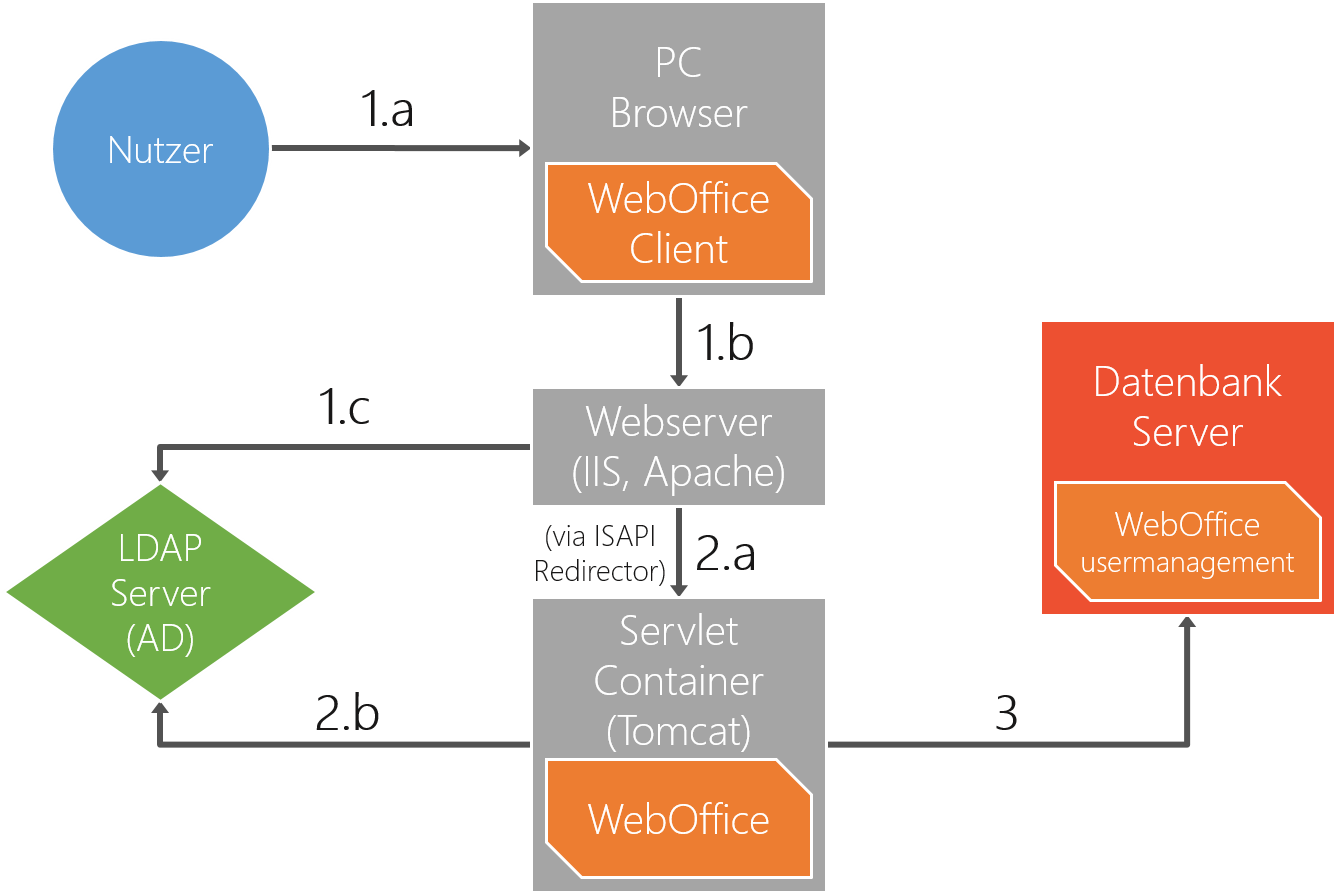

SSO Architektur

WebOffice SSO Architektur

Ablauf:

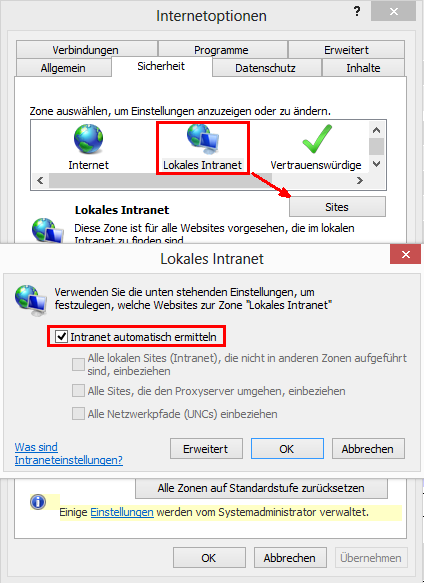

1.(a.b.c) Benutzer-Identifikation: Der eingeloggte Benutzer wird von dem LDAP-Server-System identifiziert und überprüft. Um diese Information korrekt nutzen zu können ist es notwendig, dass der Browser die Einlog-Informationen auslesen kann (beim MS IE gewährleistet).

IE Sicherheitseinstellungen

2.(Wenn Schritt 1 erfolgreich war): Der Web-Server gibt den User-Context (NTLM) weiter, indem er die Umleitung des ISAPI Redirectors nutzt. Der User-Context enthält nur die Login-Information des Benutzers, der auf den LDAP Server zugreift, aber keine Rollen-Mitgliedschaften. WebOffice 10.7 SP1 bestimmt die Rollen-Mitgliedschaft des Benutzers durch Zugriff auf den LDAP Server.

3.(Wenn Schritt 2 erfolgreich war): WebOffice 10.7 SP1 identifiziert die weitergegebene Information (User-Context und Rollen-Mitgliedschaft) aufgrund der Applikationskonfiguration. Die 'role-identifier' (Rollen-Namen) werden verglichen mit denen des WebOffice usermanagement Rechte-Repository (Gruppen-Namen). Ist der Zeichenvergleich erfolgreich, so wird die Rollendefinition (Recht und Restriktionen) der Rechte-Repository gelesen und angewendet. Auf diese Art kann WebOffice 10.7 SP1 Rechte an eingeloggte Benutzer vergeben ohne Benutzerinformation in der Rechteverwaltung zu haben.

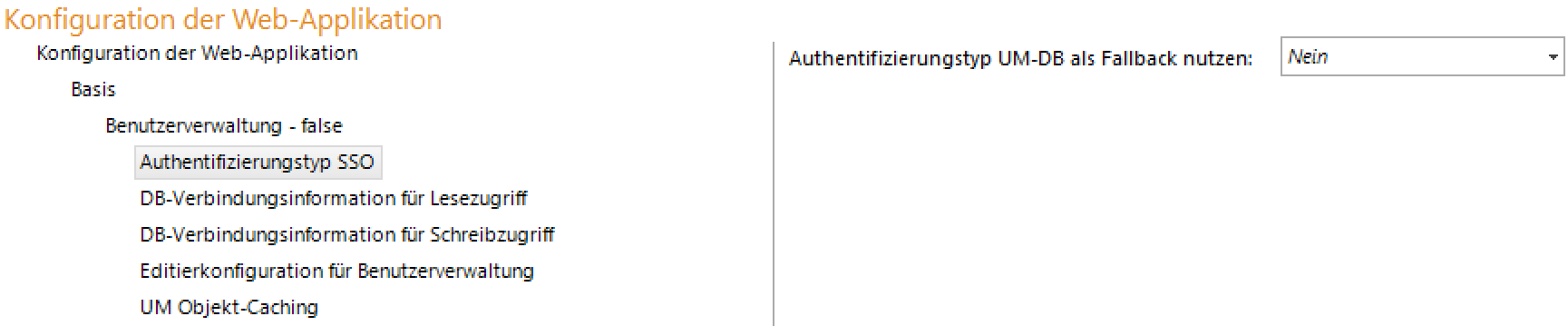

Konfiguration Authentifizierungstyp SSO

Eigenschaft |

Beschreibung |

Der Authentifizierungstyp Benutzerverwaltungsdatenbank wird als Fallback - falls das SSO Login fehlschlägt - benutzt (Ja) oder es wird nicht benutzt (Nein). Hinweis: Bei SSO wird für die Authentifizierung immer der Tomcat Connector verwendet. Daher werden Requests zu WebOffice nicht weitergeleitet bei fehlgeschlagener Authentifizierung. Um die Funktion nutzen zu können, muss direkt über die Tomcat Applikation auf die Anwendung zugegriffen werden (z.B. Port 8080, IIS ARR Weiterleitung etc.). Der Fallback wird durchgeführt, sobald kein SSO Header mitgegeben wird (unauthentifizierter Zugriff). |

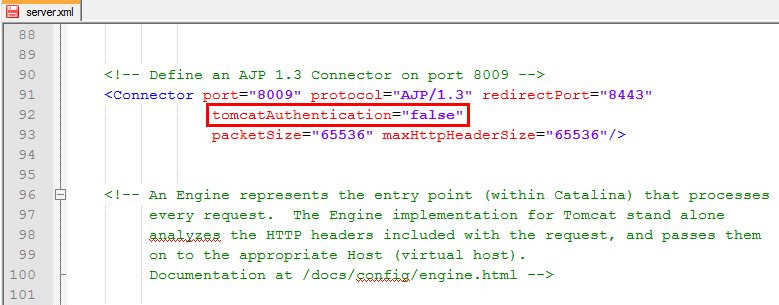

Apache Tomcat Konfiguration für SSO:

Um das LDAP Realm innerhalb WebOffice 10.7 SP1 nutzen zu können, muss die Tomcat Authentifizierung auf 'false' gesetzt werden (C:\Tomcat\conf\server.xml). Starten Sie den Tomcat Dienst nach der Konfiguration noch einmal neu.

Festlegen von tomcatAuthentication ="false" in der Server.xml

IIS Konfiguration für SSO:

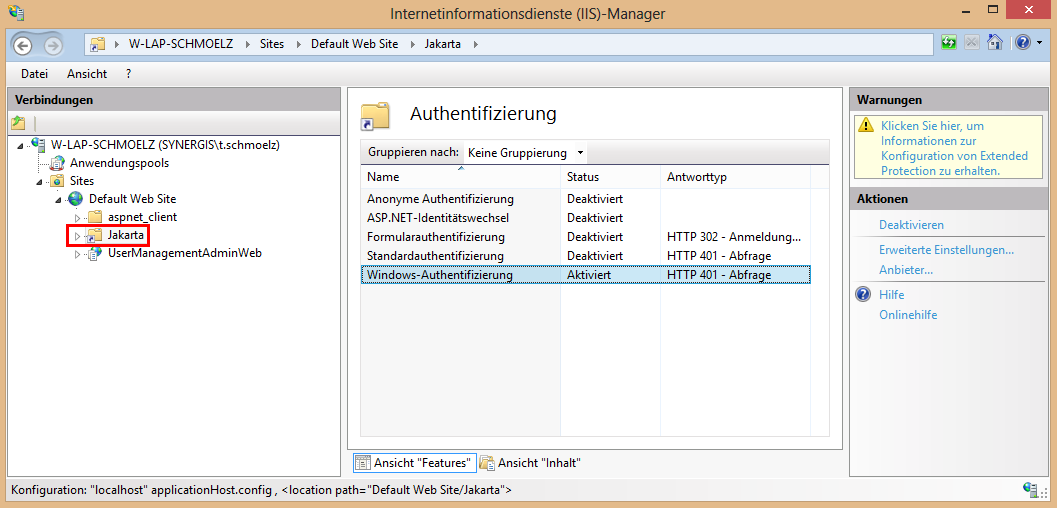

Die Jakarta Anwendung (erstellt mit der Installation des Apache Tomcat Connector) muss durch die "Windows-Authentifizierung" gesichert werden, so dass IIS den Benutzer zum Einloggen zwingt. Durch diese Einstellung wird der Benutzer am Web-Server durch NTLM authentifiziert. Wenn sich IIS innerhalb der gleichen Domain wie der Client befindet, so werden die User Credentials automatisch übernommen. Dies hat zur Folge, dass der Benutzer sich nicht explizit einloggen muss.

IIS Authentifizierungseinstellungen im Jakarta Verzeichnis

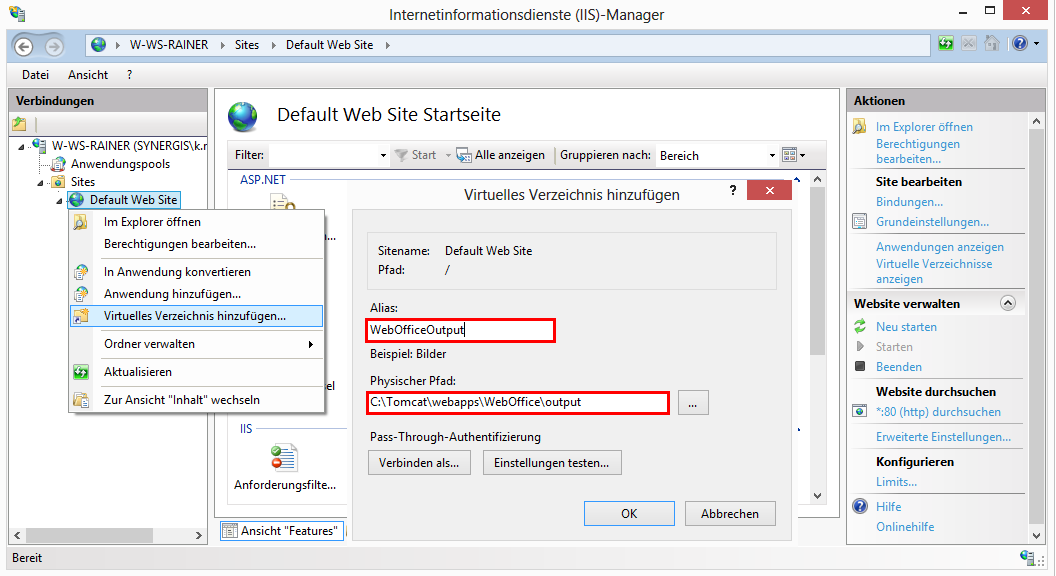

Der Administrator muss sicherstellen, dass der Physische Pfad eines virtuelles Verzeichnisses auf den Ordner WebOffice output verweist (C:\Tomcat\webapps\<WebOffice application>\output). Es sollte möglich sein, unter Verwendung einer anonymen http auf Dateien in diesem virtuellen Verzeichnis zugreifen zu können. Detaillierte Informationen zur Konfiguration des WebOffice output URL finden Sie im Kapitel WebOffice.

Hinzufügen eines virtuellen Verzeichnisses im MS IIS Manager

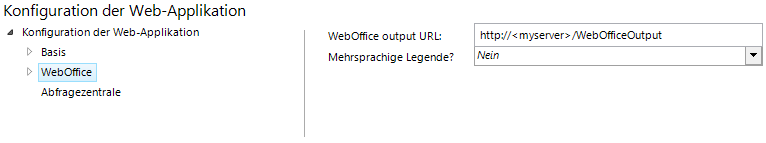

Konfiguration WebOffice Output URL

Hinweis: Für eine Problembehandlung finden Sie eine Übersicht von der Kommunikation zwischen WebOffice 10.7 SP1 und dem LDAP System in der Logkategorie LDAP. Siehe Kapitel Logging für weitere Informationen.