SSL/TLS-Zertifikate importieren

Diese Anleitung zeigt wie einem Public SSL/TLS-Zertifikat vertraut werden kann, um eine verschlüsselte Verbindung zu ermöglichen. Dies ist zum Beispiel notwendig bei self-signed Certificates, welche grundsätzlich als nicht vertrauenswürdig eingestuft werden.

|

In diesem Kapitel wird eine manuelle Anleitung zum Importieren von SSL-Zertifikaten in den Java Zertifikatsspeicher (Truststore) beschrieben. |

|

•Mehr Informationen und Anleitungen zur SSL/TLS-Konfiguration in Apache Tomcat finden Sie im Handbuch von Apache Tomcat. •Eine Kurzanleitung zum Importieren eines Zertifikats in den Java Zertifikatsspeicher (Truststore) via WebOffice 10.9 R5 SynAdmin ist im Kapitel SSL-Zertifikate über SynAdmin importieren beschrieben. |

Zertifikat exportieren

Ein Zertifikat kann in einem Browser wie z.B. Mozilla Firefox betrachtet und exportiert werden. Dazu die entsprechende https-Seite im Browser aufrufen und (nachdem das Betreten einer „unsicheren“ Seite bestätigt wurde) über das Schloss-Symbol in der URL-Zeile das Zertifikat öffnen und dann als *.crt-Datei abspeichern. Hierzu ein Beispiel:

Windows

Um ein (self-signed) SSL/TLS-Zertifikat in die Liste der vertrauenswürdigen Zertifikate zu importieren, welche von Windows (d.h. auch von Internet Explorer und WebOffice Author) verwendet wird, bitte wie folgt vorgehen:

Windows Eingabeaufforderung öffnen (als Administrator) und dort das Tool certmgr starten.

Über Vertrauenswürdige Stammzertifizierungsstellen > weitere Aktionen > Alle Aufgaben > Importieren das vorgängig abgespeicherte Zertifikat (*.crt-Datei, siehe oben) importieren.

Nun kann die URL im Internet Explorer getestet werden. Es darf kein Zertifikatsfehler auftreten.

Anzeige im IE, vorher:

Anzeige im IE, nachher:

Java

Zusätzlich gibt es noch den Java-Truststore, das heißt die Liste der vertrauenswürdigen Zertifikate, welche von javabasierten Programmen wie WebOffice verwendet werden. Der Truststore heißt standardmäßig cacerts und ist mit dem Passwort changeit gesichert. Weil jedes JRE seinen eigenen Truststore hat, muss zuerst die zutreffende Java-Version ermittelt werden. Im SynAdmin ist unter System aufgelistet welche Runtime durch WebOffice benutzt wird.

Im oben stehenden Beispiel liegt der zutreffende Truststore unter C:\Program Files\Java\jdk1.8.0_51\jre\lib\security.

Zertifikate können nun manuell mit dem kostenlosen Tool KeyStore Explorer (http://keystore-explorer.org/downloads.html) importiert werden. Der KeyStore Explorer muss als Admin ausgeführt werden:

|

Obwohl das Zertifikat importiert wurde, kann dies weder mit dem Internet Explorer noch mit dem Firefox verifiziert werden. Beide Browser verwenden nicht den Java-Truststore, sondern haben andere Zertifikatslisten (IE benützt diejenige von Windows). |

|

Bei Problemen mit der Anzeige von Werkzeugen wie z.B. "Daten hinzufügen": Das SSL-Zertifikat, unter dem die ArcGIS Server Services eingebunden sind (auf Basis von einem PFX-Zertifikat), sollte als CER/CRT-Zertifikat im "cacerts"-Truststore innerhalb des ArcGIS Servers eingespielt werden. Dieses CRT-Zertifikat kann aus dem Browser exportiert und dann via KeyStore Explorer wieder in "cacerts" importiert werden. |

ArcGIS Server

Wenn auch der ArcGIS Server unter einer sicheren Verbindung läuft, muss dort ebenfalls ein entsprechendes self-signed Certificate importiert werden. Wechseln Sie dazu auf das ArcGIS Server Admin Interface und navigieren Sie zu Machines > <Name der registrierten Maschine> > sslcertificates > importExistingServerCertificate. Geben Sie dort zunächst das Passwort für das entsprechende Zertifikat und einen Alias-Namen ein und laden Sie anschließend das gewünschte Zertifikat hoch.

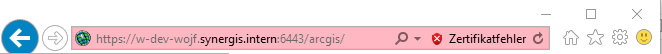

Um die Kartendienste vom jeweiligen ArcGIS Server auch im WebOffice author einwandfrei abrufen zu können (z.B. in diversen Wizards), beachten Sie bitte, dass man den Server im WebOffice author exakt gleich ausqualifizieren muss wie die Adresse auf jene das Zertifikat ausgestellt worden ist. Ansonsten erhalten Sie nach dem Abrufen der entsprechenden Kartendienste folgende Fehlermeldung:

|

Hierzu ein kurzes Beispiel: https://<hostname>:6443/arcgis liefert die oben gezeigte Fehlermeldung. Jedoch funktioniert https://<hostname>.vertigis.intern:6443/arcgis ohne Probleme, weil auch das self-signed Certificate auf <hostname>.vertigis.intern ausgestellt wurde. |